Seguridad en Bluetooth

Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPAN) creado por Bluetooth Special Interest Group, Inc. que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en entornos de comunicación móviles.

La tecnología Bluetooth tiene un alcance de unos diez metros, por lo que se ha introducido en dispositivos de la vida cotidiana. Los dispositivos que con mayor frecuencia utilizan esta tecnología pertenecen a sectores de las telecomunicaciones y la informática personal, como PDA, teléfonos móviles, computadoras portátiles, ordenadores personales, impresoras o cámaras digitales.

Los ciberatacantes que emplean estas comunicaciones suelen utilizar antenas que amplían considerablemente el campo de acción de la señal Bluetooth. Algunos de los ataques que se realizan son:

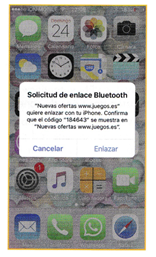

- Bluejacking. Consiste en el envío de spam al usuario por medio del intercambio con este de una vCard, de una nota o de un contacto en cuyo nombre aparezca una nota de spam. En algunos casos, se utiliza el propio nombre del dispositivo como spam, por lo que la víctima recibe como mensaje de aviso (ej.: «OBTEN CUPONES DE DESCUENTO EN http://www.paginaweb.com») que determinado usuario esta tratando de conectarse con su dispositivo.

- Bluesnarfing. Es un método de ataque informático que usa la tecnología Bluetooth para acceder a dispositivos móviles. Es un ataque más serio que otros que se realizan en este sistema inalámbrico, ya que en otros ataques no se suele alterar los datos. Sin embargo, con bluesnarfing se puede tomar completo control del dispositivo y acceder a muchas de las funciones que tiene y a los datos que se contengan. El atacante también puede hacer llamadas y enviar mensajes de texto, escuchar conversaciones y eliminar información que se contenga en el dispositivo móvil sin que el dueño se de cuenta de nada. La parte buena es que aunque bluesnarfing es un ataque serio, es muy difícil de hacer. Aparte de esto, el atacante tiene que estar a unos diez metros del teléfono.

- Bluebugging. Es el tipo de invasión que ocurre a través de fallos de seguridad en dispositivos Bluetooth. Con equipos de captura de señal Bluetooth y aplicaciones de modificación sin autorización, los crackers pueden robar datos y contraseñas de celulares o laptops que tengan la tecnología habilitada.

La adopción de algunas medidas de seguridad sencillas puede evitar los ataques. Por esta razón, deberían formar parte de la conducta habitual de un usuario de dispositivos bluetooth. Algunas de ellas son:

- Activar Bluetooth cuando sea necesario realizar algún tipo de comunicación a través de este medio y desactivarlo cuando se deje de utilizar.

- Cambiar el nombre del dispositivo para que no desvele datos personales y configurarlo.

- No emparejar ni aceptar conexiones entrantes de dispositivos desconocidos, ya que la información transferida podría estar infectada de software malicioso.

- Verificar periódicamente la lista de dispositivos de confianza para eliminar los que no se utilizan habitualmente o sean desconocidos.

Seguridad en redes wifi

Las redes wifi utilizan una tecnología inalámbrica que realiza la conexión entre dispositivos situados en un área relativamente pequeña. La señal en abierto suele tener un alcance de unos 100 m, auqneu cualquier ataante podría captar la señal a varios km de distancia utilizando una antena alineada.

El dispositivo que autentifica a los usuarios y que emite la señal suele ser un router, por lo que la seguridad de las redes inalámbricas depende casi exclusivamente de ellos.

Algunas de las medidas de seguridad básicas que se pueden configurar en el router para mantener una red wifi segura son las siguientes:

- Personalizar la contraseña de acceso. Las contraseñas por defecto de algunos routers suelen ser muy vulnerables o se pueden averiguar rápidamente en internet al introducir el modelo de router.

- Cambiar el SSID. El SSID es el identificador con el que se etiqueta la red inalámbrica para que cada usuario pueda localizarla. La mayoría de routers vienen preconfigurados con el nombre de fábrica, por lo que es recomendable cambiarlo por privado que no revele datos personales.

- Revisar el cifrado. La señal inalámbrica puede ser interceptada y usada por otros usuarios sin actualización por lo que es necesario utilizar cifrados como WPA2. Estos cifrados se basan en el uso de claves para autentificar a los usuarios.

- Desactivar el acceso por WPS. El estándar WPS facilita la configuración de una red wifi a los usuarios. Por ese motivo muchos ataques se basan por el acceso al WPS, por lo que es recomendable desactivarlo.

- Filtrar las MAC. Las direcciones MAC son establecidas por el fabricante y únicas para cada dispositivo de red. Al configurar la autentificación por MAC, es posible añadir los dispositivos que pueden tener acceso a la red wifi y bloquear el resto.

- Actualizar el firmware. El firmware es el software que controla los circuitos de los dispositivos electrónicos. Los fabricantes suelen liberar actualizaciones que subsanan errores de seguridad, mejoran el rendimiento…, para evitar que los atacantes se aprovechen de estas vulnerabilidades.

- Comprobar el historial de actividad. La actividad del router puede desvelar informacion sobre posibles intrusiones, ya que muestra los datos de los equipos conectados, los horarios, la duración de la sesión…

- Utilizar software de auditoria. En el mercado existen herramientas diseñadas para evaluar la seguridad de una red y detectar sus posibles vulnerabilidades.