Malware o “software malicioso” es un término amplio que describe cualquier programa o código malicioso que es dañino para los sistemas.

Tipos de malware

- Virus: Un virus es un programa informático creado para producir daños en un equipo (ordenador). Posee 2 características particulares: actúa de forma transparente para el usuario y tiene la capacidad de reproducirse a sí mismo. La denominación genérica<<VIRUS>>se utiliza para aludir a los programas que infectan archivos ejecutables; <<VIRUS BOOT>> para los que atacan el sector de arranque de un equipo; <<VIRUS SCRIPT>> para los escritos en lenguajes de scripting y <<VIRUS MACRO>> para los que se incrustan en documentos que contienen macros.

- Gusano: Programa independiente que tiene por objetivo multiplicarse y propagarse de forma autónoma, infectando, valiéndose de las vulnerabilidades de los sistemas, los equipos. Los medios de infección habitual suelen ser: la mensajería instantánea, el correo electrónico y la copia por memorias USB. Su capacidad puede propagarse por las redes posibilita que puedan expandirse por todo el mundo en cuestión de pocos minutos. Ejemplo: El gusano LoveLetter (carta de amor) infectó millones de ordenadores en el año 2000 y causó más daño que cualquier otro virus informático en la historia. El gusano eliminaba archivos, modificaba la página de inicio de los usuarios y el registro de Windows. Esto se debió a que LoveLetter infectaba a los usuarios vía email, chats y carpetas compartidas. Enviaba a través de correo electrónico un mensaje con el asunto “ILOVEYOU” y un archivo adjunto; cuando el usuario abría el archivo, el virus infectaba su ordenador y se autoenviaba a todos los contactos de la libreta de direcciones.

- Troyano: Código malicioso que se oculta dentro un archivo inofensivo y útil para el usuario. Al igual que los gusanos, no infectan archivos, aunque, a diferencia de estos, requieren la intervención de sus víctimas para propagarse. Existe una gran variedad de troyanos en función de sus acciones y utilidades: Downloader (descarga otros códigos maliciosos), Clicker (busca beneficio económico a través de clics en publicidad), Keylogger (registra las actividades que se realizan en el sistema), Backdoor (abre puertos en el sistema) y Bot (controla el equipo de forma remota). Ejemplo: Zeus es un troyano desarrollado para infectar las computadoras Windows, para llevar a cabo diversas tareas delictivas. La más común de estas tareas son generalmente el man-in-the-browser keylogging y realizar robos. La mayoría de los ordenadores estaban infectados ya sea a través de descargas no autorizadas o estafas de phishing. Identificado por primera vez en 2009, logró comprometer a miles de cuentas FTP y los ordenadores de grandes multinacionales y bancos, tales como Amazon, Oracle, Bank of America, Cisco, etc. Quienes controlaban la botnet Zeus lo usaron para robar las credenciales de acceso de red social , correo electrónico y cuentas bancarias. A finales de 2010, el creador de Zeus anunció su retiro, pero muchos expertos creen que esto es falso. Actualmente es el malware más usado para obtener, de manera ilegal, información personal. La información personal robada puede ser utilizada para hacer compras en línea o crear cuentas bancarias a nombre de una identidad comprometida.

- Spyware: Programa espía que almacena información personal(como los datos personales, las búsquedas realizadas, el historial de navegación, la ubicación, las descargas…)del usuario sin su consentimiento. En la mayoría de los casos, la información obtenida es facilitada a empresas de publicidad para el envío de spam o correo basura. Ejemplo: «RedDrop, un nuevo spyware para Android que graba todo lo que dices delante de tu Smartphone.28 febrero, 2018″. Una firma de seguridad británica daba a conocer RedDrop, un nuevo software espía para Android capaz de grabar todo lo que se dice delante de nuestro smartphone y subirlo a distintos servidores de almacenamiento, principalmente Google Drive y Dropbox. Grabar las conversaciones no es la única finalidad de este malware. Además de esto, también se encarga de suscribir a las víctimas a servicios SMS Premium y a robar otro tipo de archivos almacenados dentro del dispositivo, como fotos, vídeos e incluso los contactos de la agenda, sin que el usuario pueda ser consciente de ello.

- Adware: Programa malicioso que se instala en el sistema, aprovechando que el usuario acepta sus términos de uso, al instalar otras aplicaciones. Suele utilizar información recopilada por algún spyware para mostrar publicidad personalizada para el usuario. Ejemplo: ClickDownloader es un programa de adware.

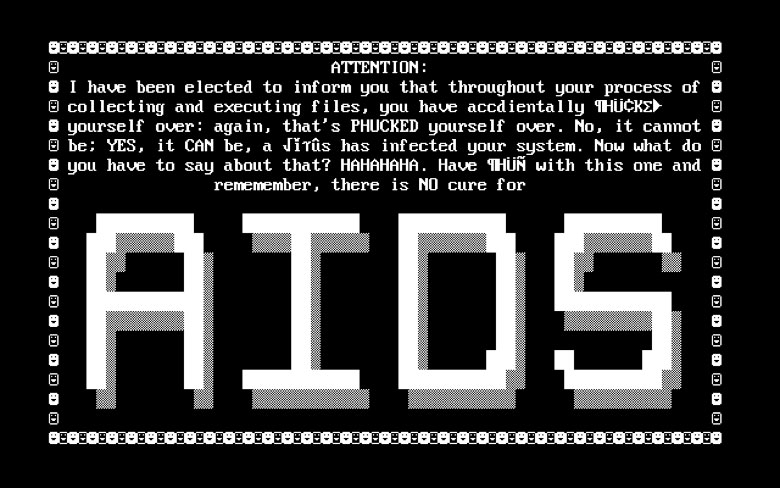

- Ransomware: Aplicación que secuestra un dispositivo, por medio de la codificación o del bloqueo al acceso a la información, mostrando un mensaje a la víctima en el que se solicita el pago para liberarlo. Ejemplo: «AIDS Trojan, el primer ransomware».Aunque este tipo de malware lleva desde 2005 apareciendo como un problema de seguridad informática recurrente, el primero de todos ellos data de 1989, ni más ni menos. Nos referimos a AIDS Troyan, creado por el ingeniero Joseph L. Popp. El virus se distribuyó a través de 20.000 disquetes infectados (una barbaridad para la época) a los comparecientes a las conferencias de la Organización Mundial de la Salud sobre el SIDA. Su principal arma era la criptografía simétrica, y no llevó mucho tiempo descifrar los nombres de los archivos para recuperarlos. Sin embargo, este pionero supuso el pistoletazo de salida a lo que ya son casi tres décadas de ransomware.

- Rogue: Programa malicioso que simula ser antimalware pero que ocasiona los efectos contrarios. Muestra en la pantalla advertencias de falsasinfecciones, tratando de engañar al usuario para que pague por la supuesta desinfección. Ejemplo: Microsoft Security Essentials es uno de los antivirus gratuitos más populares y no es nada nuevo que aparezcan versiones falsas de este (como ya hemos comentado anteriormente) que intenten engañar a los usuarios incautos. En este caso nos encontramos con un nuevo espécimen que tiene la particularidad de que aparte de ser un “Falso Antivirus” disfrazado como ‘Microsoft Security Essentials’ (MSE), utiliza técnicas de Ransomware secuestrando el sistema, alegando que este será bloqueado por razones de seguridad y solo podrá ser liberado a cambio la compra de un ‘módulo especial’ que obviamente es parte del timo.

- Rootkit: Software con permiso de administrador (root) que se oculta entre las herramientas (kit)del sistema operativo para proporcionar acceso remoto al atacante. Suspende su actividad al detectar escaneo, por lo que puede pasar desapercibido durante mucho tiempo. Ejemplo: El primer rootkit malicioso en ganar notoriedad dentro del entorno Windows fue el NTRootkit en 1999, pero el más popular es el escándalo del rootkit de protección de copia de Sony BMG que sacudió a la compañía en el año 2005. Su descubrimiento y la difusión en los medios expusieron a los usuarios a vulnerabilidades más serias.

Otras amenazas malware

- Phishing: Técnica para obtener información de un usuario de forma fraudulenta. El atacante se hace pasar por una persona o por una empresa de confianza, a través de un correo electrónico, de un mensaje instantáneo o de un mensaje instantáneo o de una red social, para enviar un enlace a una página web maliciosa con el fin de obtener sus credenciales, cuentas bancarias, números de tarjetas de crédito… Ejemplo: A finales de 2014, los hackers usaron emails de phishing fraudulento para recoger datos de identificación de Apple de numerosos empleados de Sony Pictures. Con la idea de que la mayoría de los empleados usaba la misma contraseña en varias cuentas online, los hackers posteriormente usaron esas credencias para entrar en sus emails de trabajo. Triunfaron en su misión y procedieron a publicar miles de emails personales y otros documentos confidenciales, y provocaron una tormenta mediática en Hollywood.

- Pharming: Técnica que aprovecha la vulnerabilidad de los servidores DNS para redireccionar la dirección web de un sitio de confianza a uno otro fraudulento con la intención de robar datos personales y claves para cometer fraudes económicos. Ejemplo: «Pharming bancario, un caso real y activo.09-07-2008″. Uno de los peligros más importantes para los usuarios de Internet es el pharming y consiste en la manipulación de las direcciones DNS en la maquina de un usuario, una simple modificación en nuestro fichero host puede engañarnos y conseguir que ciertas web que visitemos no sean realmente las originales.

- Spam: Mensajes de correo<<no deseado>>o<<basura>>enviados masivamente, ya sea con fines publicitarios o para la propagación de códigos maliciosos. Algunos estudios afirman que más del 80% de correo es spam, por lo que, además de ser molestos, consumen recursos inmediatamente(ancho de banda, almacenamiento…).

- Hoax: Mensajes de correo, distribuidos en formato de cadena, cuyo objetivo es realizar engaños masivos. Algunos ejemplos característicos de hoax son: alertas falsas sobre virus, las historias solidarias inventadas y los mensajes que afirman traer mala suerte si no reenvían. Ejemplo: Invención de una historia que sea lo más creíble posible. La historia generalmente apela a los sentimientos, de manera que genere compasión, pena o alarma, para que se produzca un impacto en el receptor. En algunos casos incluso se añaden datos reales para fomentar su credibilidad