Tipos de ataques

Los ataques informáticos son organizados por una persona o grupo de personas, llamados piratas informáticos, en el que su objetivo principal es infringir daños o problemas aun sistema informático. Los ataques informáticos básicamente consiste en aprovechar fallos o debilidades del software en el que el pirata informático obtiene un beneficio. Se dividen en:

- Interrupción: Son ataques contra al acceso a una información un sistema, en el que los archivos de una información son destruidos. Esto ocurre por ejemplo al destruir un disco duro, al cortar el cable de red o la deshabilitar del sistema.

- Interceptación: Son ataques contra al acceso de información de un usuario, en el que no tiene autorización. Estos ataques son los mas difíciles de detectar, por eso no produce alteración en el sistema. Un ejemplo de interceptación es el acceso a un base de datos.

- Modificación: Son ataques contra la integridad de un sistema en el que se manipula la información. Estos ataques suelen los más dañinos ya que pueden eliminar parte de la información, introducir errores…

- Suplantación o fabricación: Son ataques contra la autenticidad de un programa o usuario en el cual, el objetivo principal de estos ataques es la falsificación de objetos de un sistema. Con esto se puede hacer suplantaciones de una dirección IP, correo electrónica…

Ingeniería social

La Ingeniería Social es una técnica la cual no se basa en la explotación de las vulnerabilidades de los sistemas en informáticos si no que se basa en la explotación de errores o confusiones humanas.

Lo que se busca es que debido a los deseos o curiosidades de un usuario , este mismo haga una serie de cosas de forma involuntaria y por las cuales el atacante consiga lo que quiere (principalmente información personal, privilegios o acceso a sistemas)

Ejemplo :Un hombre llama a una casa haciéndose pasar por empleado del banco y le dice al cliente que han tenido un problema con el sistema informático y que necesita saber el número de cuenta y la clave para volverlo a establecer en su sistema informático.El cliente confiado de que la información sea veraz le da la información de su cuenta y así también le da acceso a la misma .

Ataques remotos

Un ataque remoto es aquel que utiliza un conjunto de técnicas para acceder a un sistema informático a distancia. Por lo general, utiliza software malicioso que aprovecha las vulnerabilidades de seguridad en las aplicaciones, sistemas operativos y protocolos de red.

Algunos de los atacantes que comprometen la seguridad de un sistema remoto son:

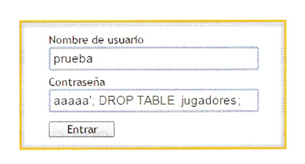

- Inyección de código: este ataque se basa en añadir o borrar información en sitios remotos los cuales no tiene la protección adecuada. Ejemplo: las bases de datos asociadas a los sitios web suelen utilizar instrucciones del lenguaje SQL para seleccionar datos (SELECT), insertarlos (INSERT), borrar tablas (DROP)…separadas por <<;>>. Si el programa marcador no filtra la entrada de datos correctamente, el atacante podría lanzar la comprobación de una contraseña al azar para, en la misma instrucción, borrar una tabla.

- Escaneo de puertos: averigua que puertos de un equipo en la red se encuentran abiertos para determinar los servicios que utiliza y, posteriormente, lanzar el ataque.

- Denegación de servicio (DoS): es un ataque a un sistema de ordenadores o red que causa que un servicio sea inaccesible a los usuarios legítimos. Normalmente provoca la perdida de la conectividad de la red por el consumo del ancho de banda de la red de la victima de los recursos computacionales del sistema de la victima.

- Escuchas de red: captura e interpreta el trafico de una red, aplicando distintos tipos de filtros. Los atacantes utilizan programas sniffer para interceptar toda la informacion que pasa por la red espiada. Una vez capturada, se utilizan analizadores para recolectar datos sin cifrar que han sido enviados a traves de protocolos no seguros, como HTTP (web), SMTP (envió de e-mail), POP3 (recepción de e-mail)…

- Spoofing: suplanta la identidad de un usuario, red, equipo o aplicación, falsificando su dirección de IP, DNS, URL…Por medio de esta técnica, el atacante adquiere privilegios para acceder a redes autentificadas por MAC, para hacerse pasar por otras personas…

- Fuerza bruta: vulnera mecanismos de autenticación basados en credenciales del tipo de usuario y contraseña. Se basa en probar todas las combinaciones posibles del espacio de un sistema. Pero a medida que el espacio de claves y la longitud van creciendo, la capacidad de calculo actual se vuelve insuficiente para probar todas las claves en tiempos razonables. y se combinan con el uso de diccionarios que contienen palabras clave organizadas por medio de algún criterio en particular.

- Elevación de privilegios: aumenta los permisos del atacante a administrador o root para obtener un total acceso al sistema.

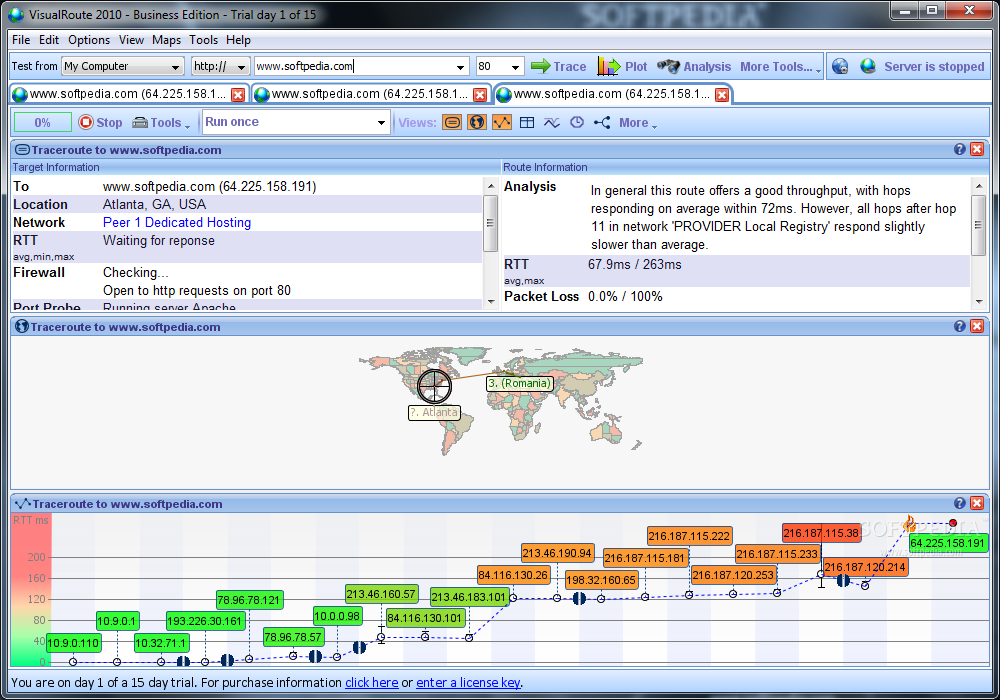

Pag 91, Ej 2: Busca una web que te permita realizar un diagnóstico visual de tu red con Traceroute.

La web es: www.visualroute.com

- Traceroute es una consola de diagnóstico de redes de Linux que permite seguir la pista de los paquetes que vienen desde un host (punto de red). Además, se obtiene una estimación de la distancia a la que están los extremos de la comunicación.

- En UNIX y GNU/Linux se llama Traceroute.

- En Windows se llama Tracert.

Pag 90, Ej 2: ¿En que tipo de ataques se suelen utilizar botnets? ¿Su uso es legal o ilegal?

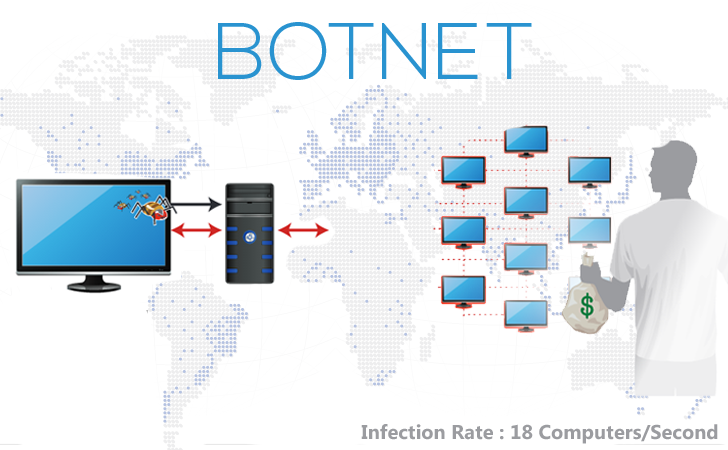

Botnet es el nombre genérico que denomina a cualquier grupo de PC infectados y controlados por un atacante de forma remota. Generalmente, un hacker o un grupo de ellos crea un botnet usando un malware que infecta a una gran cantidad de máquinas

Los hackers usan dos métodos para infectar los ordenadores y estos formen parte de un botnet: ataques drive-by downloads y email. En el primer caso, el proceso requiere de diferentes pasos y el atacante debe encontrar una página web con una vulnerabilidad que pueda explotar. Entonces, el hacker carga su código malicioso en la página y explota la vulnerabilidad en un navegador web como Google Chrome o Internet Explorer.

- Botnets legal: El término botnet es ampliamente utilizado cuando varios IRC bots se han ligado y posiblemente pueden establecer modos de canal en otros robots y usuarios manteniendo canales IRC gratis de usuarios no deseados. Este es el término originalmente de donde, desde los primeras botnets ilegales eran similares a botnets legal. Es un bot común usado para configurar redes de bots en el IRC eggdrop.

- Botnets ilegal: Botnets comprometer a veces equipos cuyas defensas han sido quebrantadas y de control de seguridad concedida a un tercero. Cada dispositivo tan comprometida, conocido como un “Bot”, se crea cuando una computadora está penetrada por el software de un malware (software malicioso) distribución. El controlador de una botnet es capaz de dirigir las actividades de estos ordenadores comprometidos a través de los canales de comunicación formados por basado en estándares protocolos de red como IRC y Hypertext Transfer Protocol (HTTP).