Tipos de amenazas

Amenazas humanas

Ataques pasivos: La finalidad de estos es obtener información sin alterarla. Son muy difíciles de detectar. Algunos de los más habituales suelen ser:

- Usuarios con conocimientos básicos: acceden a los sistemas de información accidentalmente o utilizando técnicas muy sencillas. Ej.: cuando una persona lee el whatsapp de otra porque ha dejado su móvil desbloqueado.

- Hacker: es una persona que por sus avanzados conocimientos en el área de informática tiene un desempeño extraordinario en el tema y es capaz de realizar muchas actividades desafiantes.

Ataques activos: Pretenden manipluar la información de sus objetivos y manipularla para su propio beneficio. Encontramos:

- Antiguos empleados de una organización. Aprovechan las debilidades que conocen del sistema para atacarlo. Un ejemplo es Edward Snowden un exempleado de la CIA que reveló informaciones sobre el espionaje masivo de la Agencia Nacional de Seguridad de Estados Unidos.

- Crackers y otros atacantes. A diferencia de los otros hackers, estos causan daños. Son expertos informáticos que burlan los sistemas de seguridad; se infiltran en redes seguras para destruir, modificar o robar datos y también para hacer que la red deje de funcionar. Un ejemplo de cracker es Jonathan James el primer menor de edad en haber entrado en prisión por delitos relacionados con el crackeo.

Amenazas lógicas

El software que puede dañar un sistema informático es, generalmente, de dos tipos:

- Software malicioso: Programas diseñados con fines no éticos, entre los que se encuentran los virus, gusanos, troyanos y los espías, los cuales atacan los equipos comprometidos su confidencialidad, su integridad y su disponibilidad.

- Vulnerabilidad del software: Cualquier error de programación en el diseño, la configuración o el funcionamiento del sistema operativo o de las aplicaciones puede poner en peligro la seguridad del sistema si es descubierto por un atacante o provoca un fallo.

Amenazas fisicas

Están originadas habitualmente por tres motivos:

- Fallos en los dispositivos: Cualquier error o daño en el hardware que se puede presentar en cualquier momento. Por ejemplo, daños en discos duros, en los procesadores, errores de funcionamiento de la memoria, apagones…

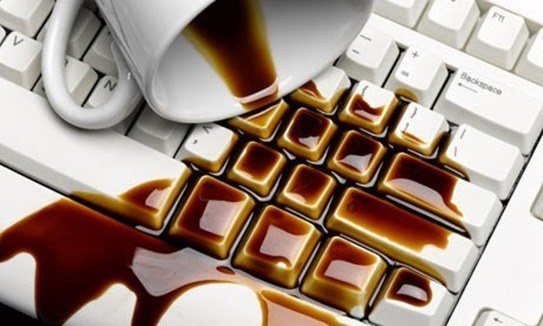

- Accidentes: Sucesos provocados de forma involuntaria por descuidos, malas prácticas o desconocimiento. Por ejemplo derramar un liquido sobre el equipo, hacerlo caer sin querer…

- Catástrofes naturales: Por ejemplo incendios, inundaciones o terremotos.

Conductas de seguridad

Seguridad activa: La seguridad activa es el conjunto de medidas que previenen e intentan evitar los daños en los sistemas informáticos. Principales medidas de seguridad activa:

- Control de acceso: Limita el acceso únicamente al personal autorizado. Para ello, se utilizan contraseñas seguras, listas de control, certificados digitales, técnicas biométricas…

- Encriptacion: es la codificación la información importante para que, en caso de ser interceptada, no pueda descifrarse.

- Software de seguridad informatica: previene del software malicioso y de ataques de intrusos al sistema informatico. Para ello, se suelen utilizar antivirus, antiespias, cortafuegos…

- Firmas y certificados digitales: permiten comprobar la procedencia, autenticidad e integridad de los mensajes.

- Protocolos seguros: protegen las comunicaciones, por medio del cifrado de la informacion, para garantizar su seguridad y confidencialidad.

Seguridad pasiva: es el conjunto de medidas que reparan o minimizan los daños causados en sistemas informáticos. Las diferentes practicas de seguridad pasiva son las siguientes:

- Herramientas de limpieza: si hay infeccion hay que realizar un escaner completo del pc y utilizar herramientas especificas para eliminar el malware. Una causa puede ser que el software no funcione correctamente.

- Copias de seguridad: es un duplicado de nuestra información más importante, que realizamos para salvaguardar los documentos, archivos, fotos, etc., de nuestro ordenador, por si acaso ocurriese algún problema que nos impidiese acceder a los originales que tenemos en él.

- Sistema de alimentacion ininterrumpida (SAI): es un dispositivo que gracias a sus baterias u otros elementos almacenadores de energía, puede proporcionar energía eléctrica por un tiempo limitado durante un apagón eléctrico a todos los dispositivos que tenga conectados.

- Dispositivos NAS: permiten, como sistemas de almacenamiento a los que se tienen acceso a traves de la red, que cualquier equipo autorizado pueda almacenar y recuperar la informacion.

- Sistemas redundantes: son aquellos en los que se repiten aquellos datos o hardware de carácter crítico que se quiere asegurar ante los posibles fallos que puedan surgir por su uso continuado.

Pag 87, ej 2: Investiga la diferencia entre los diferentes niveles RAID y explica como se recupera la informacion en un sistema RAID 5 con cuatro discos cuando falla uno de ellos.

Un Sistema RAID es un conjunto de varios discos duros en los que se graba informacion de manera simultanea. Las implementaciones mas comunes son:

- RAID 0: en esta configuración lo que se hace es distribuir de manera equitativa los datos entre dos discos duros. El sistema irá repartiendo los datos entre dos discos duros para aumentar la velocidad de acceso a los datos.

- RAID 1: Se necesitan mínimo 2 discos. En el caso de más unidades, solo cuenta el disco de menor tamaño. Es conocido como “espejo». El raid 1 utiliza 2 discos y duplica todos los datos de la primera unidad de forma sincronizada a una segunda unidad de almacenamiento. De esta forma, si el primer disco se estropea, el sistema seguirá funcionando y trabajando con el segundo disco sin problemas y sin perder datos. También Ofrece una rápida recuperación tras un fallo de la unidad y disponemos de un mayor rendimiento de lectura/escritura. La desventaja es que tendremos que comprar 2 discos para tener la misma capacidad de almacenamiento efectivo, además se puede producir una gran sobrecarga del disco.

- RAID 5: es una configuración bastante usual, por ejemplo, en un NAS; en esta configuración se realiza una división por bloques de información y se distribuyen entre los discos que forman el conjunto. Además, se genera un bloque de paridad que, a modo de redundancia, nos permite reconstruir la información de volumen completo. Como mínimo debemos contar con 3 discos duros y, como nos podemos imaginar, solamente se tolera el fallo en uno de los discos.

- RAID 6: en lo que respecta a la redundancia, en esta configuración se generan 2 bloques de paridad que también se distribuyen entre los discos. En este tipo de escenarios, la configuración es capaz de soportar hasta 2 fallos de disco en el conjunto, eso sí, como mínimo necesitaremos 4 discos.

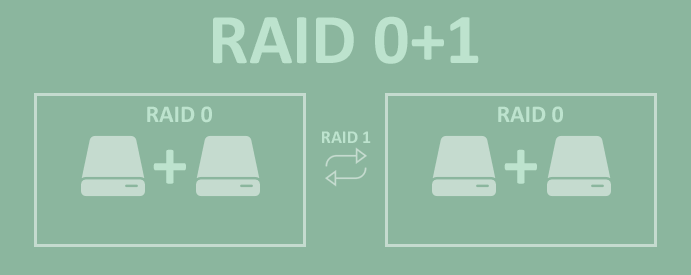

- RAID 0+1: es una combinación de dos configuraciones simultáneas RAID 0 y RAID 1; concretamente, necesitaremos 4 discos duros que se tomarán por parejas para que cada una de éstas forme un RAID 0 (división de la información) y, con las dos parejas, se monte un RAID 1 (un espejo). Con esta configuración tendremos un RAID 0 redundado en espejo.

- RAID 10: es la configuración “contraria” al RAID 0+1; en este caso en vez de realizar un espejo del RAID 0 (los discos en striping), lo que hacemos es aplicar el espejo a cada disco en striping. Si en un RAID 0 repartimos los bloques de información entre dos discos, en el RAID 1+0 lo que hacemos es similar pero cada uno de estos discos, a su vez, está en espejo con otro. Por tanto, es una configuración de 4 discos en la que montamos un par de espejos y, por encima, repartimos la información entre dichos espejos.